En la época digital actual, la protección de nuestros dispositivos se ha convertido en una prioridad esencial para salvaguardar nuestras datos personal y laboral. Puede ser un celular, una tableta o una PC, los métodos de desbloqueo son herramientas vitales que nos facilitan ingresar a nuestra información de manera segura y confiable. Con el continuo aumento de riesgos cibernéticas y el robo de datos, contar con estrategias sofisticadas de protección es más importante que nunca.

El desbloqueo de aparatos puede realizarse a través de diversas técnicas, tales como gestos de desbloqueo, códigos de seguridad, claves de entrada, e hasta sistemas biométricos como la impronta dactilar y el identificación facial. Asimismo, existen aplicaciones de desbloqueo remoto y alternativas de recuperación que facilitan el ingreso a aparatos en situaciones donde haber olvidado las credenciales. Este texto analizará en profundidad estos métodos, su eficacia y cómo configurarlos para maximizar la protección de los dispositivos y la privacidad de nuestros datos.

Formas de Desbloqueo

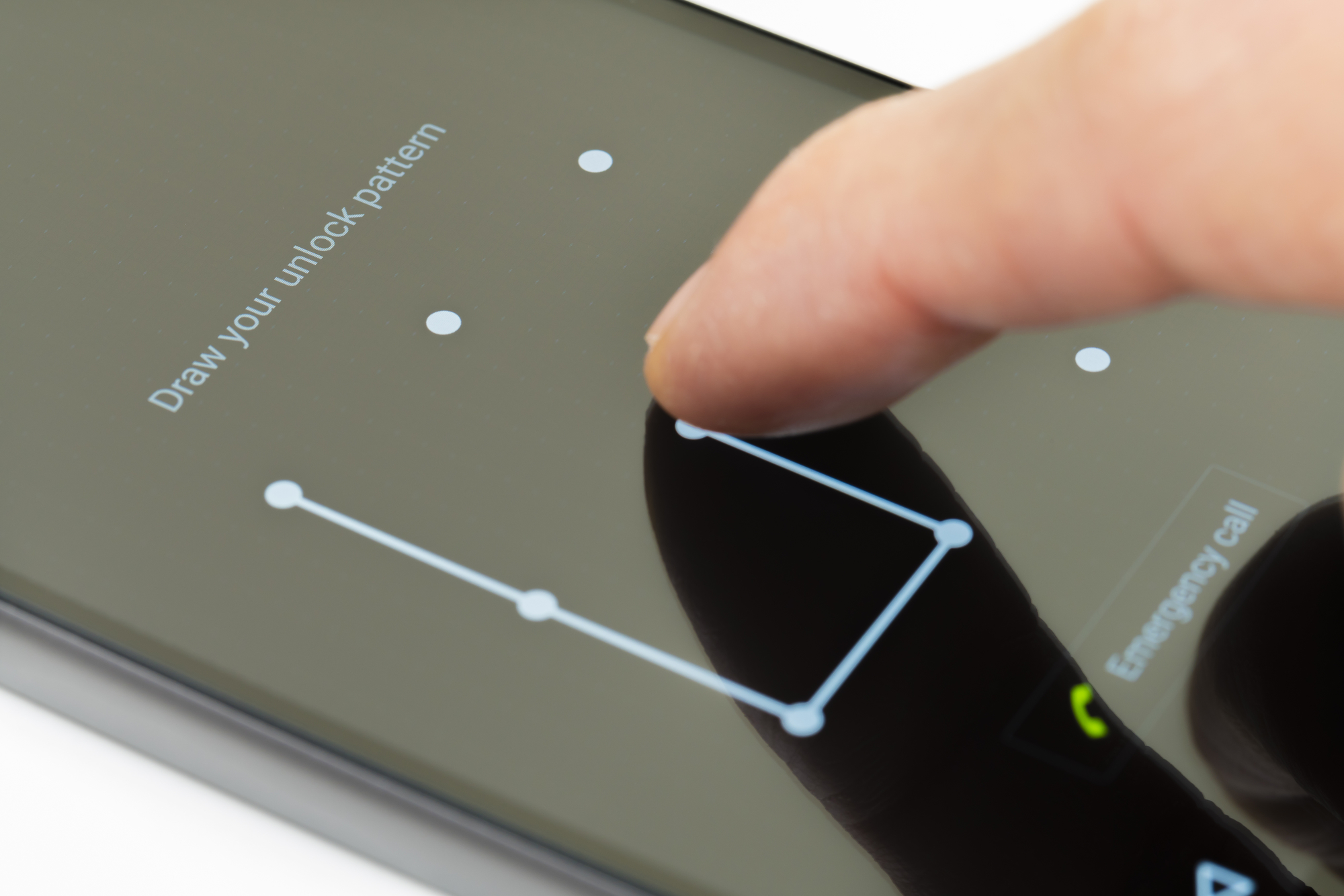

El liberación de equipos es crucial para asegurar la protección y la confidencialidad de la información. Existen varios métodos que los dueños pueden emplear para acceder a sus móviles, PC o tablets. Entre los métodos más comunes se localiza el dibujo de desbloqueo y el número de identificación personal de protección, que hacen posible a los usuarios introducir una clave definida para entrar a sus dispositivos de forma eficiente y sencilla. Además, la contraseña de entrada ofrece una nivel de protección adicional, particularmente en los aparatos que guardan datos sensible.

Con el progreso de la tecnología moderna, también han surgido métodos de desbloqueo más avanzados, como la lectura de huellas y el reconocimiento facial. Estas opciones de biometría no solo proporcionan seguridad, sino que mejoran la comodidad del propietario, ya que facilitan desbloquear aparatos sin necesidad de retener patrones o claves. La implementación de estas innovaciones ha logrado que los usuarios se sientan más seguros al manejar sus dispositivos portátiles en la vida cotidiana.

Además de los métodos de desbloqueo convencionales y biométricos, existen herramientas de acceso a distancia que ofrecen a los propietarios recuperar el acceso a sus equipos en caso de extravio o bloqueo. Aplicaciones como Buscar Mi Dispositivo y Buscar Mi iPhone ofrecen opciones para restablecer la clave o acceder al dispositivo de manera a distancia, asegurando así la seguridad de la información privada sin requerimiento de realizar un restablecimiento de fábrica. Esto es esencial para asegurar la seguridad de los dispositivos portátiles sin sacrificar datos importantes.

Protección Basada en Datos Biometricos

La seguridad biométrica ha revolucionado la forma en que accedemos a nuestros aparatos. Utilizando rasgos biométricos como las huellas dactilares y el reconocimiento facial, los sistemas biométricos ofrecen un método de desbloqueo que es no solo seguro, sino también conveniente. A diferencia de los sistemas tradicionales, como el PIN de seguridad o la contraseña de acceso, la biometría elimina la necesidad de recordar datos que puede ser perdida o sustraída.

Los sistemas de reconocimiento de huellas son cada vez más frecuentes en smartphones y tablets, brindando un acceso inmediato y rápido. Estos dispositivos capturan y almacenan la huella del propietario de manera segura, permitiendo un desbloqueo inmediato con solo un toque. Además, el sistema de identificación facial ha ganado fama, permitiendo que el propietario acceda a su dispositivo con un simple vistazo, lo que refuerza la seguridad ante el acceso no autorizado.

No obstante, aunque la biometría es altamente efectiva, no es infalible. iCloud estas soluciones con configuraciones de seguridad adicionales, como el establecimiento de un patrón de desbloqueo o un código de pin, para garantizar una protección robusta de la información personal. La combinación de estrategias biométricas y tradicionales proporciona una extra de seguridad, defendiendo así los información importantes en nuestros aparatos y facilitando un ingreso sencillo. ### Herramientas para la Recuperación

Las herramientas recuperativas son esenciales para restaurar el acceso a aparatos en situaciones de bloqueo. Programas como Encuentra mi dispositivo de Google y Find My iPhone de Apple permiten a los clientes encontrar sus aparatos extraviados, así como cerrar o borrar de manera remota. Estas características no solo asisten a recuperar la entrada, sino que también salvaguardan los datos personales en situaciones de robo, confirmando que datos críticos no caiga en terceros.

Otra estrategia eficaz es emplear de software de restauración dedicado para cada fabricante de equipo. Por caso es iTunes, que permite a los propietarios restaurar sus iPhones a la versión original en caso de que hayan perdido su clave. No obstante, este procedimiento puede suponer la pérdida de datos, así que es recomendable realizar copias de seguridad de forma constante. En el caso de equipos Android, herramientas como Mi Unlock para Xiaomi y la identificación Oppo son eficaces para acceder sin restricciones sin tener que eliminar datos, lo que facilita un manejo más seguro.

Por último, las opciones de seguridad y los sistemas de bloqueo son clave para salvaguardar de datos. Los propietarios deben establecer características como el reconocimiento biométrico facial o las huellas dactilares para facilitar el ingreso veloz mientras conservan un nivel de seguridad elevado. Implementar un PIN de seguridad robusto o un sistema de desbloqueo también es fundamental para proteger contra accesos no autorizados y mantener la integridad de los datos personales resguardada en los equipos.

Configuración de Seguridad

La configuración de seguridad es fundamental para proteger nuestros dispositivos y la datos personal que contienen. Al configurar un sistema de pantalla eficiente, ya sea a través de un patrón de desbloqueo, un PIN de acceso o una contraseña de entrada, se crea una primordial línea de defensa contra ingresos no permitidos. Los usuarios deben seleccionar opciones que ofrezcan un equilibrio entre seguridad y facilidad de uso, considerando la complejidad que demandan los patrones o contraseñas más fuertes.

Asimismo, habilitar características como la huella dactilar y el identificación facial puede proporcionar un nivel adicional de protección. Estas tecnologías biométricas no solo permiten el acceso rápido del dispositivo, sino que también añaden una dimensión de protección que es más difícil de copiar. A la medida que la tecnología avanza, es vital mantenerse informado sobre las novedades y mejoras en estas funciones de acceso, ya que brindan métodos más seguros de defender nuestros datos.

Finalmente, es aconsejable establecer opciones de acceso remoto como Buscar Mi Dispositivo o Find My iPhone, las que facilitan encontrar y salvaguardar dispositivos en situación de pérdida. Estas herramientas, junto con el empleo de sistemas como nube de Apple y Desbloqueo Mi, aseguran que en escenarios difíciles se pueda acceder a la data sin comprometer la seguridad. Establecer estas opciones no solo protege nuestros dispositivos, sino que también fortalece la seguridad de nuestros información personales.

Resguardo de Datos Privados

La protección de datos privados es esencial en la época digital. Desbloqueo de PC ocasión que desbloqueamos un aparato, ya sea un smartphone, una ordenador o una tableta, estamos accediendo a datos delicada que debe ser resguardada. Formas de desbloqueo como patrones, códigos PIN y claves son la primera línea de defensa para proteger nuestra data personal a cubierta de accesos no autorizados. No obstante, es crucial tener presente que la fortaleza de estos sistemas se basa de su complejidad y de nuestra dedicación a modificarlos periódicamente.

Aparte de los sistemas tradicionales, la huella dactilar y el identificación facial han revolucionar la seguridad de los dispositivos portátiles y computadoras. Estas tecnologías biométricas proporcionan un grado extra de protección al fundarse en atributos únicas de cada individuo. No obstante, es necesario configurar correctamente estas opciones y asegurarse de que están activadas, ya que una mala configuración puede incrementar el riesgo de infracciones de seguridad.

Por último, al emplear recursos de acceso remoto como Find My Device o Buscar Mi iPhone, es vital entender cómo funcionan y las implicaciones de su uso. Estas aplicaciones no solo permiten recuperar un aparato extraviado, sino también ofrecen la oportunidad de resguardar nuestros información al permitir el borrado remoto si es necesario. La respuesta está en combinar métodos de protección robustos con un empleo responsable y educado de la tecnología para asegurar que nuestros información personales se mantengan a salvo.