En la era digital actual, la seguridad de nuestros dispositivos es más crucial que nunca. Con la gran cantidad de datos personal y sensible que guardamos en los teléfonos, tabletas y ordenadores, es fundamental saber de qué manera proteger nuestros informes. La ajuste correcta de la protección en nuestros dispositivos no solo ayuda a evitar accesos no autorizados, sino que también garantiza que podamos volver a obtener el control en situación de perder el dispositivo.

En este artículo, revisaremos diversos sistemas de desbloqueo que te ayudarán a proteger sus dispositivos de manera efectiva. Abarcando diseños de desbloqueo y PIN de seguridad hasta sistemas sofisticados de reconocimiento facial y impronta dactilar, estudiaremos las alternativas disponibles para cada clase de dispositivo. También discutiremos utilidades útiles como Find My Device y Find My iPhone, que pueden facilitar la recuperación de tu equipo en situaciones desafortunadas. Listo tu dispositivo y únete a nosotros en este viaje hacia una mejor protección de sus datos privados.

Métodos de Desbloqueo

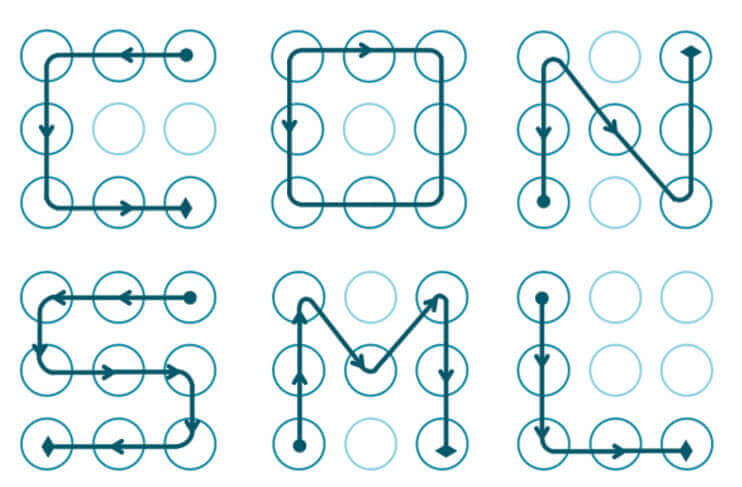

Existen varios métodos de acceso que puedes emplear con el fin de entrar a tus aparatos, ya sea una celular, una PC o una tablet. Los más frecuentes son la patrón de acceso, el PIN de protección y la contraseña de acceso. El dibujo de acceso es una opción gráfica que permite deslizar tu dedo con el fin de unir nodos en la pantalla, en cambio el PIN de protección son cifras que tienes que teclear. En cambio, las contraseñas ofrecen una más dificultad al requerir caracteres alfabéticos, cifras y signos especiales.

En la actualidad, también contamos con sistemas más sofisticados tales como la huella digital dactilar y el reconocimiento facial. Dichos sistemas biométricos proporcionan un entrada rápido y seguro, porque hacen uso de características físicas distintivas de cada uno persona. La huella dactilar es especialmente común por su exactitud y comodidad de uso, permitiendo desbloquear el aparato con solo tocar su sensor. El reconocimiento facial, aunque igualmente funciona bien, puede llegar a variar en su eficacia según las circunstancias de luz y la ubicación del individuo.

A fin de aquellos que no tienen la posibilidad de acceder a su aparato por causa de la pérdida de un sistema de acceso, hay opciones de desbloqueo remoto que pueden ser de gran ayuda. Plataformas como Buscar mi dispositivo y Buscar mi iPhone permiten localizar y desbloquear a tu aparato de forma distante. Adicionalmente, funcionalidades de recuperación de contraseña y restablecimiento de fábrica están disponibles para ayudar a los usarios que requieren restablecer sus dispositivos sin perder información valiosos.

Patrón, Código de Seguridad y Contraseña

El modelo de desbloqueo es una de las maneras más comunes de proteger un aparato móvil. Se basa en dibujar una serie de puntos en una cuadrícula que el usuario debe memorizarl. Restablecimiento de fábrica una opción rápida y gráfica, pero es importante escoger un modelo que sea difícil de adivinar, ya que patrones básicos pueden ser expuestos a intentos maliciosos.

Por otro lado, el Código de seguridad es una opción numérica que puede diferir en longitud, generalmente de cuatro a seis dígitos. Esta forma de desbloqueo es sugerida por su facilidad y rapidez, además de permitir usar mezclas que son más protegidas que un modelo. Al elegir un PIN, evita mezclas evidentes como la data de nacimiento o secuencias como 1234.

Por último, la clave de entrada ofrece una capa adicional de protección al permitir el uso de letras, números y símbolos. Esta opción es perfecta para aquellos que buscan una protección más robusta, pero requiere memorización una secuencia más extensa. Es fundamental garantizar de crear una clave que no sea fácil de predecir y que mezcle diferentes tipos de caracteres para aumentar la protección.

Acceso a través de Biometría

El acceso biométrico se ha transformado en una de las opciones más populares para asegurar la seguridad de los dispositivos portátiles y PCs. Este método utiliza características biológicas del utilizador, como la impronta dactilar o el reconocimiento facial, para proporcionar acceso de forma veloz y efectiva. Al aprovechar estos sistemas, los usuarios pueden eludir la obligación de retener claves difíciles o secuencias que pueden ser comprometidos.

Uno de los mayores beneficios del desbloqueo biométrico es su comodidad. A diferencia de un PIN de seguridad o una contraseña de acceso, que requieren una interacción manual más atenta, simplemente colocar un pulgar sobre el lector o orientar la vista a la cámara frontal inicializa el desbloqueo. Además, estos métodos cuentan con un elevado nivel de seguridad, pues es poco probable que dos personas tengan las idénticas atributos biométricas, lo que complica el ingreso indebido a la información personal.

Sin embargo, es esencial considerar que, si bien el desbloqueo por biometría brinda un nivel de protección muy alto, no es perfecto. Existen situaciones en los que la técnica puede ser manipulada o no funcionar, por lo que se recomienda complementar este enfoque con otras medidas de seguridad, como la configuración de un PIN o una clave extra. También es fundamental mantener actualizados los sistemas operativos y las apps para asegurar el reconocimiento biométrico en su máxima eficiencia.

Restauración y Reinicio

Cuando un aparato está cerrado y no se puede acceder a él, es esencial conocer las alternativas de restauración disponibles. Muchos aparatos móviles y PCs proporcionan funciones nativas que facilitan restablecer la contraseña o emplear métodos de liberación remoto. Por ejemplo, en el contexto de los smartphones, herramientas como Find My Device y Find My iPhone son capaces de ayudarte a localizar tu aparato y restablecer su protección sin borrar los archivos almacenados.

En algunas situaciones, puede ser necesario realizar un restablecimiento de origen. Este proceso elimina toda la información del aparato, pero a menudo es la única opción cuando no se puede entrar de ninguna forma. Por ello, siempre es sugerido tener una copia de seguridad actualizada de tus información en plataformas como iCloud o Google Drive antes de continuar con este enfoque. De este modo, si bien elimines la información del aparato, podrás recuperarla sin problemas.

Por el lado, si has perdido el dibujo de liberación o el PIN de seguridad, algunas marcas ofrecen herramientas específicas, como Mi Unlock o Oppo ID, que son capaces de agilizar la restauración sin la obligación de borrar tus información. Siempre verifica los recursos de soporte de tu proveedor para comprender las posibilidades específicas y elegir la que mejor se ajuste a tu caso, garantizando una recuperación efectiva y ágil.

Instrumentos de Seguridad

En la contemporaneidad, existen múltiples alternativas de seguridad que facilitan optimizar la protección de nuestros aparatos. Una de las más destacadas es "Find My Device" para Android, que asiste a localizar el dispositivo móvil en caso de falta, además de permitirle bloquear o borrar información de manera a distancia. Por otro lado, "Find My iPhone" en dispositivos Apple ofrece funciones paralelas, garantizando que su dato personal esté salvaguardada. Estas soluciones son cruciales para la seguridad de aparatos móviles, ya que hacen posible actuar de forma veloz ante situaciones de riesgo.

Otro tema relevante es la validación biométrica, que incluye técnicas como la huella dactilar y el reconocimiento facial. Estas tecnologías ofrecen un punto extra de protección, ya que transforma la identificación biofísica en el mecanismo de bloqueo. Esto no solo hace que más difícil el ingreso no autorizado, sino que igualmente proporciona facilidad al propietario del dispositivo, facilitando un desbloqueo ágil sin requerir memorizar contraseñas o esquemas de desbloqueo complicados.

Para concluir, para los que casos en los que se ha perdido el número de identificación de seguridad o la clave de acceso, existen herramientas de recuperación específicas como mi Unlock para equipos Xiaomi y Oppo ID para teléfonos Oppo. Estas herramientas hacen posible recuperar el acceso sin borrar información valorables. Establecer la protección de manera efectiva y emplear estas soluciones es crucial para la protección de datos personales, asegurando que su dispositivo esté continuamente a cobertura de peligros.